Les entreprises, grandes ou petites, sont constamment exposées à des cybermenaces. La surveillance de la sécurité réseau s’avère donc fondamentale pour protéger les données sensibles. Ce processus implique la mise en place de systèmes de détection et de prévention des intrusions, capables d’identifier et de bloquer les activités suspectes en temps réel.

L’importance de cette surveillance ne peut être sous-estimée, surtout lorsqu’on considère les conséquences des violations de données, allant des pertes financières aux atteintes à la réputation. En intégrant des solutions de sécurité avancées, les organisations peuvent non seulement se défendre contre les cyberattaques, mais aussi assurer une conformité réglementaire stricte.

Pourquoi la surveillance du réseau est fondamentale pour la protection des données

La surveillance du réseau constitue le pilier de la défense contre les cybermenaces. Effectivement, les cyberattaques deviennent de plus en plus sophistiquées, rendant indispensable une vigilance constante. Les systèmes de surveillance permettent de détecter les anomalies et d’agir rapidement pour neutraliser les menaces avant qu’elles ne causent des dommages significatifs.

Les avantages clés de la surveillance réseau

- Détection des intrusions : Les systèmes de surveillance sont capables d’identifier les tentatives d’intrusion en temps réel, permettant ainsi de prévenir les accès non autorisés.

- Réponse rapide : En cas de menace détectée, les équipes de sécurité peuvent intervenir immédiatement pour contenir et éliminer les risques.

- Analyse des comportements : Grâce à l’analyse des comportements, il est possible de repérer les activités suspectes et d’anticiper les attaques potentielles.

- Conformité réglementaire : La surveillance réseau aide les organisations à se conformer aux normes de sécurité en vigueur, évitant ainsi des sanctions financières et juridiques.

Technologies de surveillance avancées

Les outils de surveillance modernes utilisent des technologies telles que l’apprentissage automatique et l’intelligence artificielle pour améliorer leur efficacité. Ces technologies permettent une analyse plus précise des données, facilitant ainsi la détection des menaces complexes. Les solutions basées sur le cloud offrent une flexibilité accrue, permettant une mise à jour continue des systèmes de sécurité.

La surveillance du réseau n’est pas seulement une question de protection, mais aussi de résilience. Grâce à une surveillance efficace, les entreprises peuvent non seulement se défendre contre les cyberattaques, mais aussi récupérer rapidement en cas d’incident.

Les mécanismes de fonctionnement de la surveillance du réseau

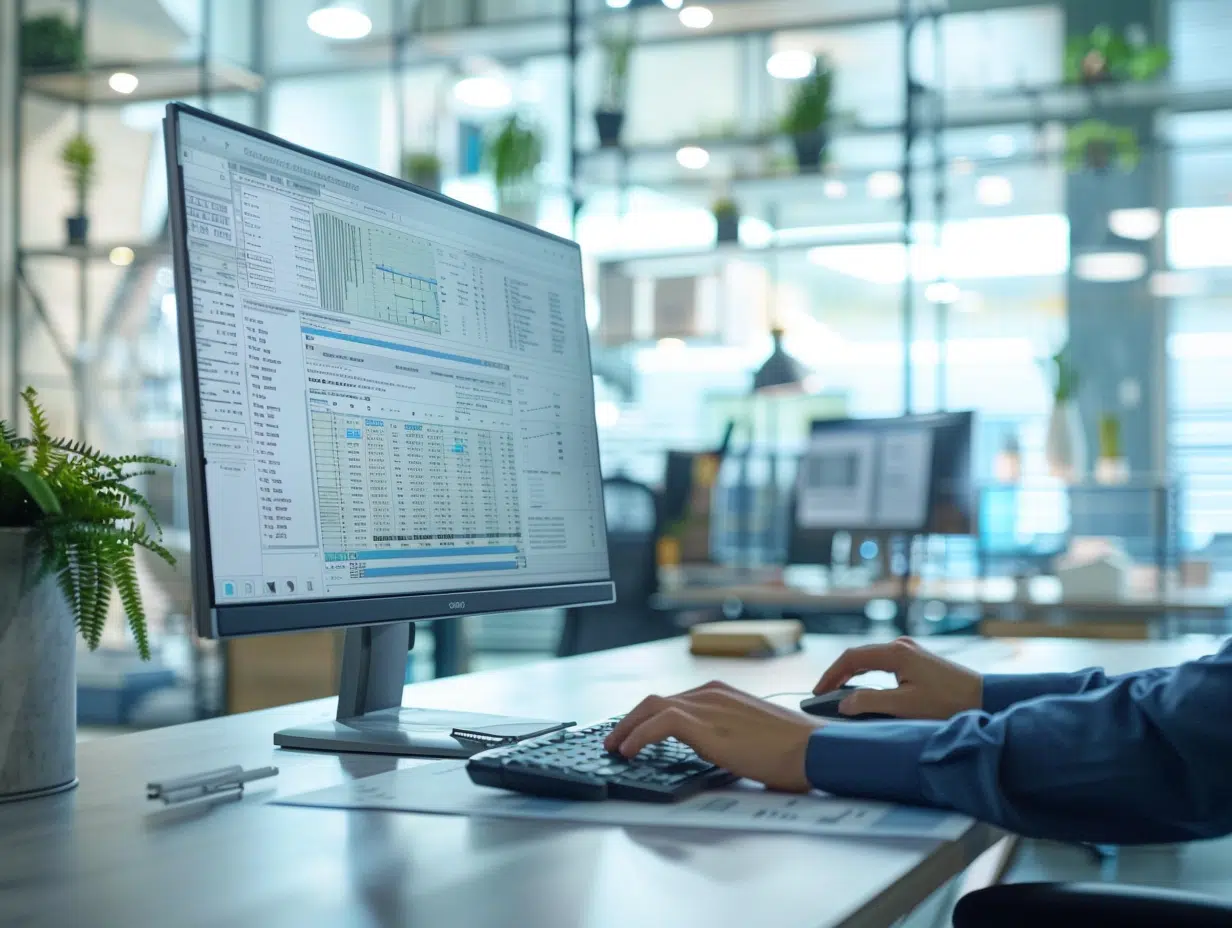

La surveillance du réseau repose sur plusieurs mécanismes fondamentaux visant à garantir une protection optimale des données. Parmi ces mécanismes, on trouve la supervision en temps réel, l’analyse des journaux de connexion et la vérification des protocoles de communication.

Supervision en temps réel

La supervision en temps réel permet de détecter immédiatement toute activité suspecte. Grâce à des outils sophistiqués, les administrateurs peuvent surveiller chaque paquet de données transitant sur le réseau. Ce suivi constant permet une réaction instantanée en cas d’anomalie.

Analyse des journaux de connexion

L’analyse des journaux de connexion, ou logs, est une autre composante fondamentale. Ces journaux enregistrent toutes les interactions réseau, fournissant une trace détaillée de chaque événement. En scrutant ces informations, les professionnels de la sécurité peuvent identifier des schémas inhabituels et retracer les actions des cyberattaquants.

- Détection des anomalies : L’analyse des logs permet de repérer les comportements anormaux, comme des tentatives de connexion répétées ou des transferts de données non autorisés.

- Audit de sécurité : Les journaux fournissent une base de données précieuse pour les audits de sécurité, permettant de vérifier la conformité des pratiques de sécurité.

Vérification des protocoles de communication

La surveillance des protocoles de communication garantit que les échanges de données suivent des règles strictes. Les systèmes de surveillance vérifient les en-têtes, les formats et les séquences de paquets pour détecter toute incohérence. Cette vérification contribue à empêcher les attaques de type Man-in-the-Middle ou l’injection de paquets malveillants.

Ces mécanismes, lorsqu’ils sont bien intégrés, offrent une défense robuste contre les cybermenaces et assurent la résilience du réseau face aux attaques potentielles.

Types de surveillance et protocoles utilisés

La surveillance réseau se décline en plusieurs catégories, chacune répondant à des besoins spécifiques. Deux grandes approches se distinguent : la surveillance passive et la surveillance active.

Surveillance passive

La surveillance passive consiste à observer le trafic réseau sans interférer. Les outils de surveillance passive, tels que les systèmes de détection d’intrusion (IDS), capturent et analysent les paquets de données en temps réel. Ils permettent de :

- Analyser les modèles de trafic : Identifier les comportements normaux et anormaux.

- Détecter les menaces : Repérer des activités malveillantes telles que les tentatives d’intrusion.

Surveillance active

En revanche, la surveillance active implique une interaction directe avec le réseau. Les systèmes de prévention d’intrusion (IPS) non seulement détectent, mais bloquent aussi les menaces en temps réel. Parmi les avantages de la surveillance active, on note :

- Réponse immédiate : Bloquer les paquets malveillants avant qu’ils n’atteignent leur cible.

- Analyse proactive : Tester la robustesse du réseau en simulant des attaques.

Protocoles de surveillance

Les protocoles jouent un rôle central dans la surveillance réseau. Le Simple Network Management Protocol (SNMP) est couramment utilisé pour collecter et organiser les informations de gestion des périphériques réseau. Le NetFlow, développé par Cisco, permet de surveiller les flux de données et d’analyser les tendances du trafic. Le protocole Syslog centralise les journaux des différents dispositifs, facilitant ainsi leur analyse.

| Protocole | Fonctionnalité |

|---|---|

| SNMP | Collecte et gestion des informations des périphériques réseau |

| NetFlow | Analyse des flux de données et tendances du trafic |

| Syslog | Centralisation et analyse des journaux de différents dispositifs |

Bonnes pratiques et critères de choix d’une solution de surveillance réseau

Lorsqu’il s’agit de choisir une solution de surveillance réseau, plusieurs critères doivent être pris en compte pour garantir une protection optimale des données. La scalabilité de la solution est primordiale pour s’adapter à la croissance du réseau. Une solution flexible permettra de gérer efficacement l’augmentation du volume de trafic sans compromettre les performances.

La facilité d’intégration avec les infrastructures existantes est aussi fondamentale. Une solution doit s’intégrer harmonieusement avec les systèmes déjà en place, tels que les pare-feu, les routeurs et les commutateurs. Elle doit aussi être compatible avec les protocoles utilisés au sein de l’organisation.

Bonnes pratiques

Pour maximiser l’efficacité d’une solution de surveillance réseau, adoptez les bonnes pratiques suivantes :

- Surveillance continue : Ne limitez pas la surveillance à des intervalles spécifiques. Une surveillance en continu permet de détecter et de réagir rapidement aux menaces.

- Analyse des journaux : Centralisez et analysez régulièrement les journaux pour identifier les anomalies et les tendances. Utilisez des outils d’analyse avancés pour automatiser ce processus.

- Mises à jour régulières : Assurez-vous que tous les systèmes de surveillance et de sécurité sont régulièrement mis à jour pour se protéger contre les nouvelles menaces.

Critères de choix

Lors de la sélection d’une solution de surveillance réseau, considérez les critères suivants :

- Performance : Optez pour une solution capable de traiter un grand volume de données sans ralentir le réseau.

- Visibilité : Recherchez une solution offrant une visibilité complète sur l’ensemble du réseau, y compris les dispositifs connectés et les segments de réseau.

- Support et maintenance : Évaluez la qualité du support technique et les services de maintenance proposés par le fournisseur.

En suivant ces recommandations, les entreprises peuvent renforcer leur posture de sécurité et protéger efficacement leurs données contre les menaces persistantes et évolutives.